UTM(Unified Threat Management)とは

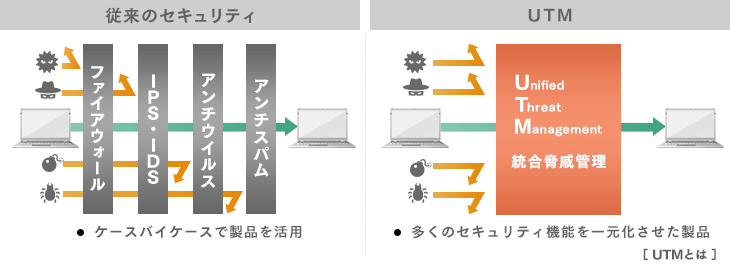

UTMとは、複数のセキュリティ機能を一つの機器で運用管理し、包括的に社内ネットワークを保護する製品のことです。統合脅威管理とも呼ばれます。ファイアウォールやアンチウイルス、アンチスパム、Webフィルタリング、不正侵入検知・防御システムなどの機能を搭載しています。

以下の記事では、ITトレンドがおすすめするUTM製品を比較紹介しています。製品の導入を検討したい方は、ぜひ参考にしてください。

UTMの必要性

近年では、サイバー攻撃が多様化・巧妙化しています。これにより企業が導入するセキュリティ機器の数も増え、管理コストの負担増加が課題となりました。そこで登場したのがUTMです。UTMは一台で複数のセキュリティ対策が可能なため、管理の手間が省け、コストの削減も実現します。

なお、ゼロトラストネットワークの構築が求められる大規模組織では、UTMアプライアンスのみでは最新の脅威に十分対応できない可能性もあります。そのため「UTMはもう古い」「必要ない」などという声もあるようです。しかし、UTMは多方向からのサイバー攻撃に備えられます。小規模事業者や中小企業など、専任者のいない企業でもコストを抑えたセキュリティ管理が容易になるメリットがあります。

UTMの必要性についてより詳しく知りたい方は、以下の記事も参考にしてください。

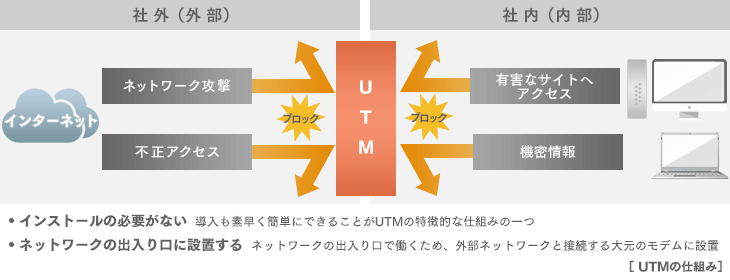

UTMの仕組み

UTMは、LANケーブルを用いてモデムやルーターと接続し、UTMアプライアンスを介して社内のネットワークを構築します。インターネットの出入り口に設置され、社外からの攻撃はもちろん、社内からの機密情報の流出や有害なサイトへのアクセスを防ぎます。

より詳しいUTMの仕組みや製品の提供形態については、以下の記事を参照してください。

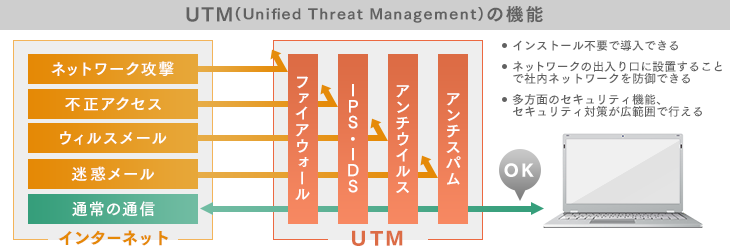

UTMの主なセキュリティ機能

UTMは、主に以下のようなセキュリティ対策機能を搭載し、自社内のネットワークや情報を包括的に防御します。なお、製品ごとに搭載している機能は異なるため、自社に必要な機能を洗い出す参考にしてください。

- ■ファイアウォール

- 社内ネットワークと外部ネットワークの両方を監視するセキュリティ機能です。ウイルスやマルウェア、フィッシング攻撃などの悪意ある不正アクセスを防御し、脆弱性を招くDoS攻撃の被害を最小限に抑えます。

- ■IPS/IDS

- ネットワークへの不正アクセスを検知・遮断する機能です。IDS(不正侵入検知システム)は、不正なアクセスや内部情報のもち出しをリアルタイムに検知します。IPS(不正侵入防御システム)は検知した不正を遮断し、攻撃を未然に防ぎます。

- ■アンチウイルス

- 企業ネットワークに侵入する前のゲートウェイで、ウイルスを検知・ブロックする機能です。従来は個々のパソコンやサーバにアンチウイルスソフトをインストールし、利用者がアップデートなどの運用を行う必要がありました。UTMの機能の一つとして使用することで、利用者に依存せず企業で統一したセキュリティ対策が行えます。

- ■アンチスパム

- 送信元のIPアドレスやメールドメインなどの情報をもとに、スパムを判定する機能です。メールを受信する際に、スパムメール(迷惑メール)を送っているサーバからのメールかを確認し、スパムメールであれば受信を阻止します。フィッシングサイトへの誘導をはじめとしたスパムメールから、企業ネットワークを守ります。

- ■Webフィルタリング

- 社内ネットワークから外部サイトへのアクセスを制限する機能です。閲覧しただけで機密情報が盗み出されるような悪意あるWebサイトや、有害なWebサイトへのアクセスを制限し、企業の重要な情報の流出を防ぎます。

- ■アプリケーション制御

- 管理者の許可のないアプリケーションは使用できないように制御する機能です。無害なアプリケーションを偽装し、ユーザー行動や個人情報を収集するスパイウェアなどの不正侵入を防ぎます。アプリケーションへのアクセス制限ができるため、内部情報のもち出し防止にも有効です。

これらのセキュリティ機能を備えたUTM製品には、機種ごとに細かな違いがあります。自社に最適な製品を比較検討したい方は、ぜひ以下からまとめて資料請求(無料)してみてください。

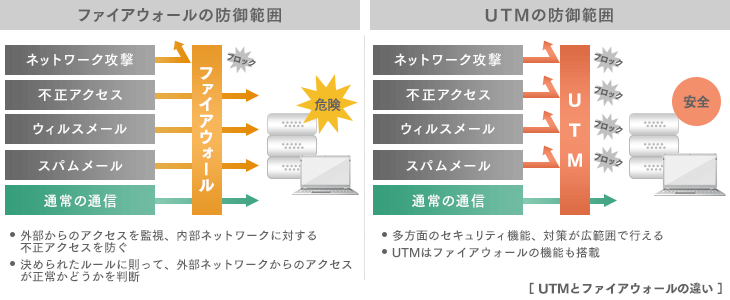

UTMとファイアウォールの違い

ファイアウォールとUTMの大きな違いは守備範囲にあるといえます。ファイアウォールは外部からのアクセスが安全なものか脅威かを選別し、ネットワークを保護します。しかし、メールの添付ファイルや、ファイアウォールを突破して侵入してくる不正プログラム(マルウェア)の検知は不可能です。そのためファイアウォールは、IPSやWAFといったほかのセキュリティ製品とあわせて導入するのが一般的です。

対してUTMは、ファイアウォール機能を包括し、より広範囲なセキュリティ機能で多くの脅威から企業ネットワークを保護します。

UTMとファイアウォールの違いについてさらに詳しく知りたい方は、以下の記事も参考にしてください。

UTMの導入メリット・デメリット

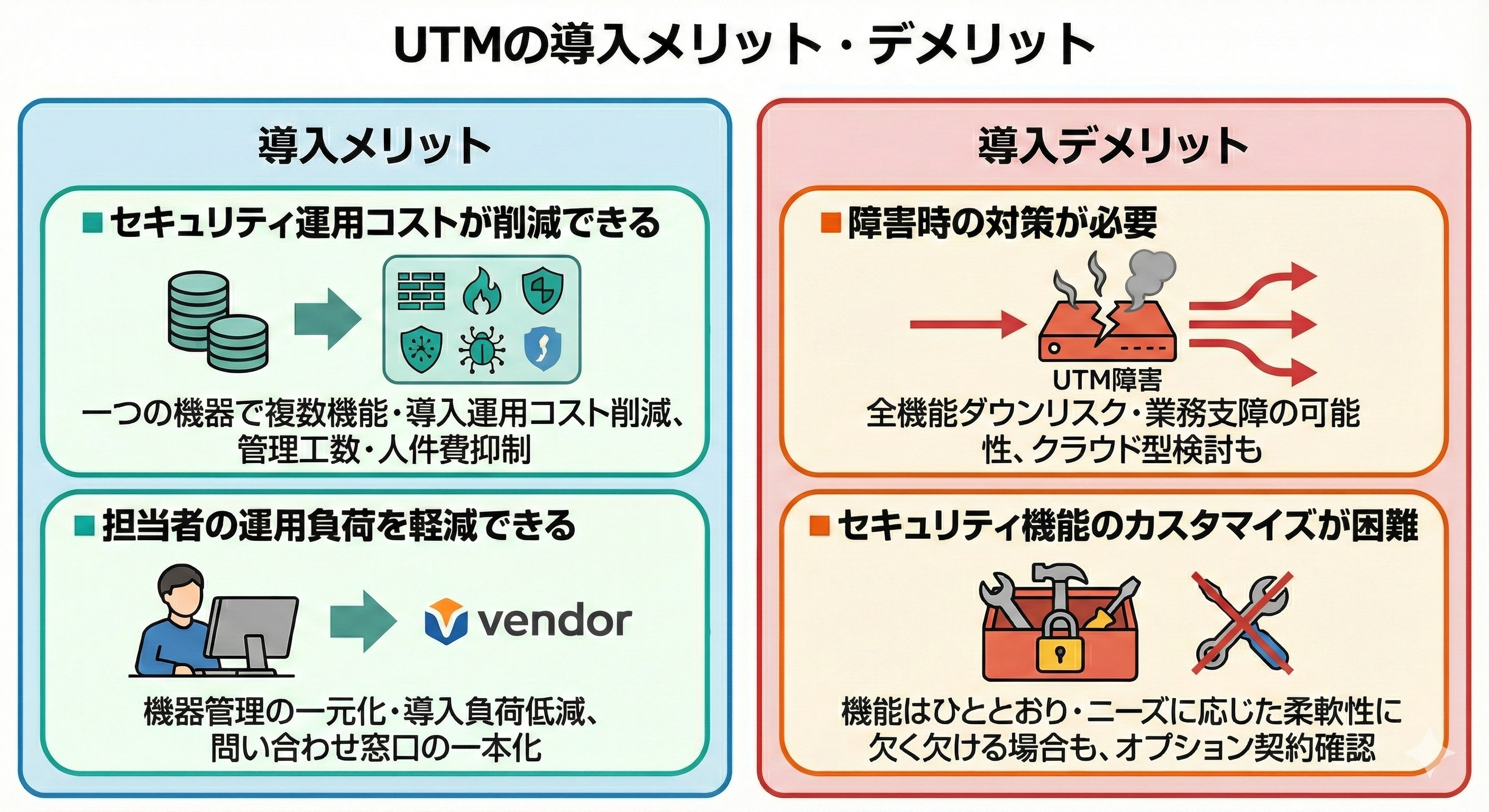

UTMを導入すると、セキュリティ対策コストや業務コストの削減が見込めます。具体的なUTMの導入メリットは以下のとおりです。

- ■セキュリティ運用コストが削減できる

- 通常複数のセキュリティ機器を導入すれば、コストは増大します。しかし、UTMは一つの機器の導入だけで複数のネットワークセキュリティが可能なため、導入・運用コストの削減が期待できます。さらに管理工数も減らせるため、運用者の人件費も抑えられるでしょう。

- ■担当者の運用負荷を軽減できる

- 機器の設定や導入準備、従業員への周知やルール構築など、新たなセキュリティ製品を導入するには管理担当者の負担が大きいといえます。UTMなら一つの機器の管理で済むため、導入から運用までの負荷を低減できるでしょう。また、問い合わせ先が一つのベンダーとなるため、トラブル発生時や操作に関する不明点が生じた場合でも、迅速に連絡を取れる点もメリットです。

また、UTMは便利な反面、デメリットもあるため、事前に把握し対策しておくことが重要です。主なデメリットは以下の2つが挙げられます。

- ■障害時の対策が必要

- UTMは、一つの機器で社内ネットワークをあらゆるセキュリティ脅威から守ります。そのため、UTM機器に障害が発生すれば、すべてのセキュリティ機能がダウンし、業務に支障をきたす可能性も。障害対策を一番に考えるのであれば、機器の故障などに影響を受けないクラウド型の製品から導入を検討してもよいでしょう。

- ■セキュリティ機能のカスタマイズが困難

- UTMにはセキュリティ機能がひととおり揃っており、企業のニーズに応じたカスタマイズは困難なケースがあります。そのため、導入前には必要な機能が搭載されているかを確認しましょう。なおベンダーによっては、オプション契約でセキュリティ機能を追加できる場合もあります。

UTMのメリット・デメリットについては、以下の記事でより詳しく解説しています。

クラウド型UTMとは

クラウド型UTMとは、UTM機能をクラウド環境で利用できるサービスです。専用のハードウェアをオフィスに設置する必要がなく、初期設定から運用保守までサービス提供会社が担います。前述のとおり、UTM機器の故障によるセキュリティ障害リスクを抑えられることから、近年注目が高まっている形態の一つです。

クラウド型UTMならではのメリットは、主に以下の4つが挙げられます。

- ●災害に強く障害を最小限に抑えられる

- ●短期導入が可能で運用負荷を減らせる

- ●複数拠点のネットワークを一括管理できる

- ●通信量の増加にも柔軟に対応できる

クラウド型UTMは堅牢なデータセンターで運用されているため、地震などの災害の影響を受けにくいのがメリットです。万が一障害が発生しても、対応をサービス提供会社に任せられるので運用の負担が少なくて済みます。

また、ハードウェアの設置が不要なためスピーディーに導入できるほか、複数拠点におけるセキュリティ管理にも有効です。複数拠点のネットワークをクラウド型UTMに集約し一元化することで、管理の効率化とコストの削減につながるでしょう。

さらにクラウド型なら、自社の利用状況にあわせた柔軟な運用が叶います。例えば、人員の増加に伴うトラフィック増加にも、ハードウェアの高性能プランへの切り替えで対応可能です。

以下の記事では、ITトレンドがおすすめするクラウド型UTMを紹介しています。実際の製品について詳しく知りたい方は、あわせて参考にしてください。

UTM製品の選び方

UTMのメリットとデメリットを踏まえ、以下のポイントをもとに製品選定しましょう。

- ■ユーザー数・トラフィック数で選ぶ

- 社内の利用者数や通信量から、検討しているUTMのスペックが適しているか確認しましょう。

- ■自社に必要な機能から選ぶ

- 機能が多すぎても使いこなせず、コストだけがかかってしまう可能性もあります。「どのような脅威に対応したいのか」「自社の課題は何か」を明らかにして必要な機能を洗い出しましょう。

- ■ベンダーのサポート体制から選ぶ

- 窓口の種類や対応時間、導入時のサポート体制などを比較してみるのがおすすめです。無料トライアルやデモを体験し、気軽に相談しやすいと感じるベンダーを選定するのもよいでしょう。

セキュリティ水準にこだわりがない場合には、導入実績をもとにサービス選定するのも一手です。自社と同業種への導入実績が豊富なサービスであれば、運用がスムーズに行えるだけでなくUTMの効果も最大化しやすいでしょう。

UTMの選び方についてさらに理解を深めたい方は、以下の記事もあわせてご覧ください。

まとめ

セキュリティ機能を複数備えたUTMなら、セキュリティ専任担当者がいなくても高度な対策を実現できます。網羅的なネットワークセキュリティは運用面もコスト面も負担が大きいため、UTMは利便性が高いでしょう。自社のセキュリティ対策に課題を抱えている方は、この機会にUTM製品の導入を検討してみてはいかがでしょうか。

下のボタンから、ITトレンドがおすすめするUTMの各社製品資料を一括請求できます。自社への導入検討にぜひご活用ください。